SAML2.0配置

功能簡介

SAML2.0:安全斷言標記語言,使用統一的身份提供服務(IDP)驗證使用者身份,然後將認證後的安全斷言和使用者資訊返回給Jodoo,Jodoo將使用者與Jodoo內帳號系統關聯。

使用現有系統的 SAML 功能

如果使用者使用的系統中集成了 SAML 功能,使用者可以自行查閱相關資料進行配置。下面以 OneLogin 的配置過程舉例:

身份認證服務配置

首先選擇支持SAML 認證協議的身份認證服務商,以下以 OneLogin 爲例介紹:

1. 以管理員身份登入企業的 OneLogin 帳號,進入 Administration;

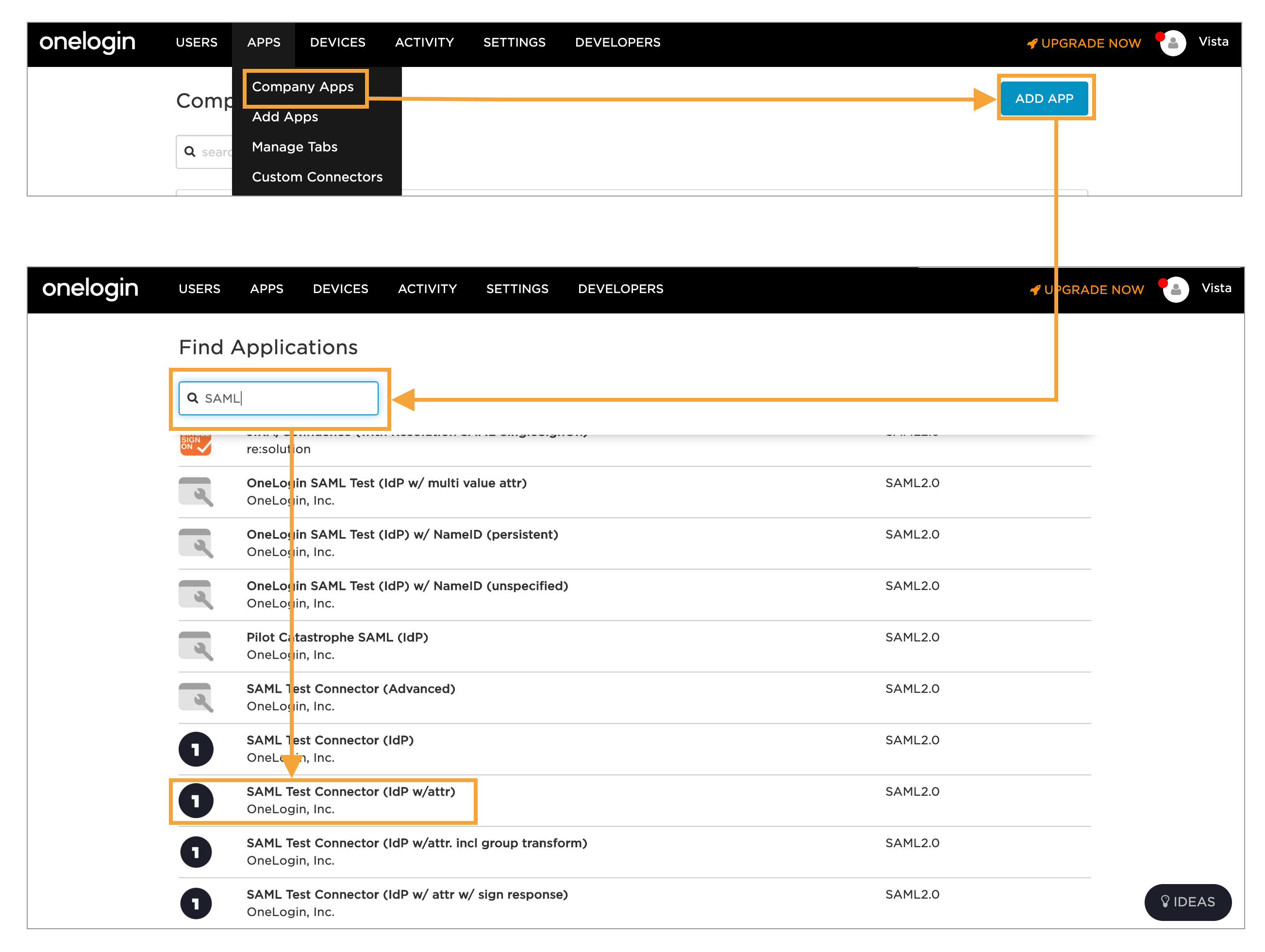

2. 進入 Company Apps ,點擊ADD APP。搜索SAML,並選擇 SAML Test Connector (IdP w/attr);

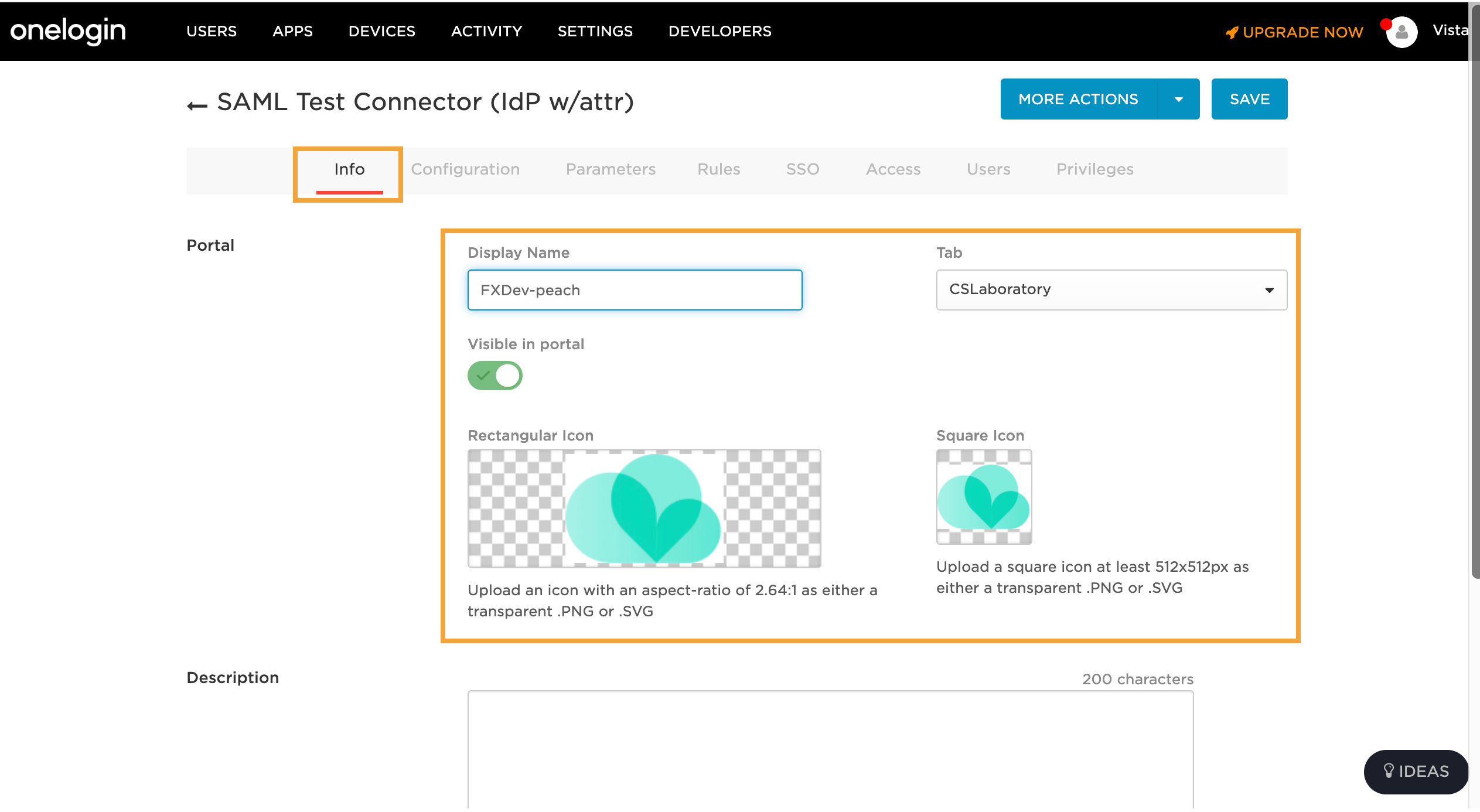

3. 進入應用Info頁面設定名稱及圖標; 4. 進入應用SSO 頁面,即可獲得 SAML 2.0 Endpoint (HTTP) 、Issuer URL、 SLO Endpoint (HTTP) 以及 View Details 內的 X.509 Certificate 等資訊;

4. 進入應用SSO 頁面,即可獲得 SAML 2.0 Endpoint (HTTP) 、Issuer URL、 SLO Endpoint (HTTP) 以及 View Details 內的 X.509 Certificate 等資訊;

Jodoo內的單點登入配置

以下在Jodoo內進行操作:

1. 賬戶中心 > 企業管理 > 企業資訊 > 單點登入 > 開啓/ 配置;

2. 將 OneLogin 內獲得的 SSO 相關資訊寫入,即可獲得「認證返回地址」;

- SAML 2.0 Endpoint (HTTP):Jodoo發送 SAML 時請求的地址(必填)

- IdP 公鑰:身份提供商用於簽名的公鑰證書(必填)

- SAML 加密算法:SHA-1、SHA-256、SHA-512(必填)

- Issuer 地址:使用身份提供商的應用標識(必填)

- SLO Endpoint (HTTP):若填寫此項,使用者從Jodoo登出後,會同時登出該 Idp 下所有 SAML 應用(選填)

3. 將「認證返回地址」寫入 OneLogin 的ACS (Consumer) URL和ACS (Consumer) URL Validator,即可完成配置

成員帳號配置

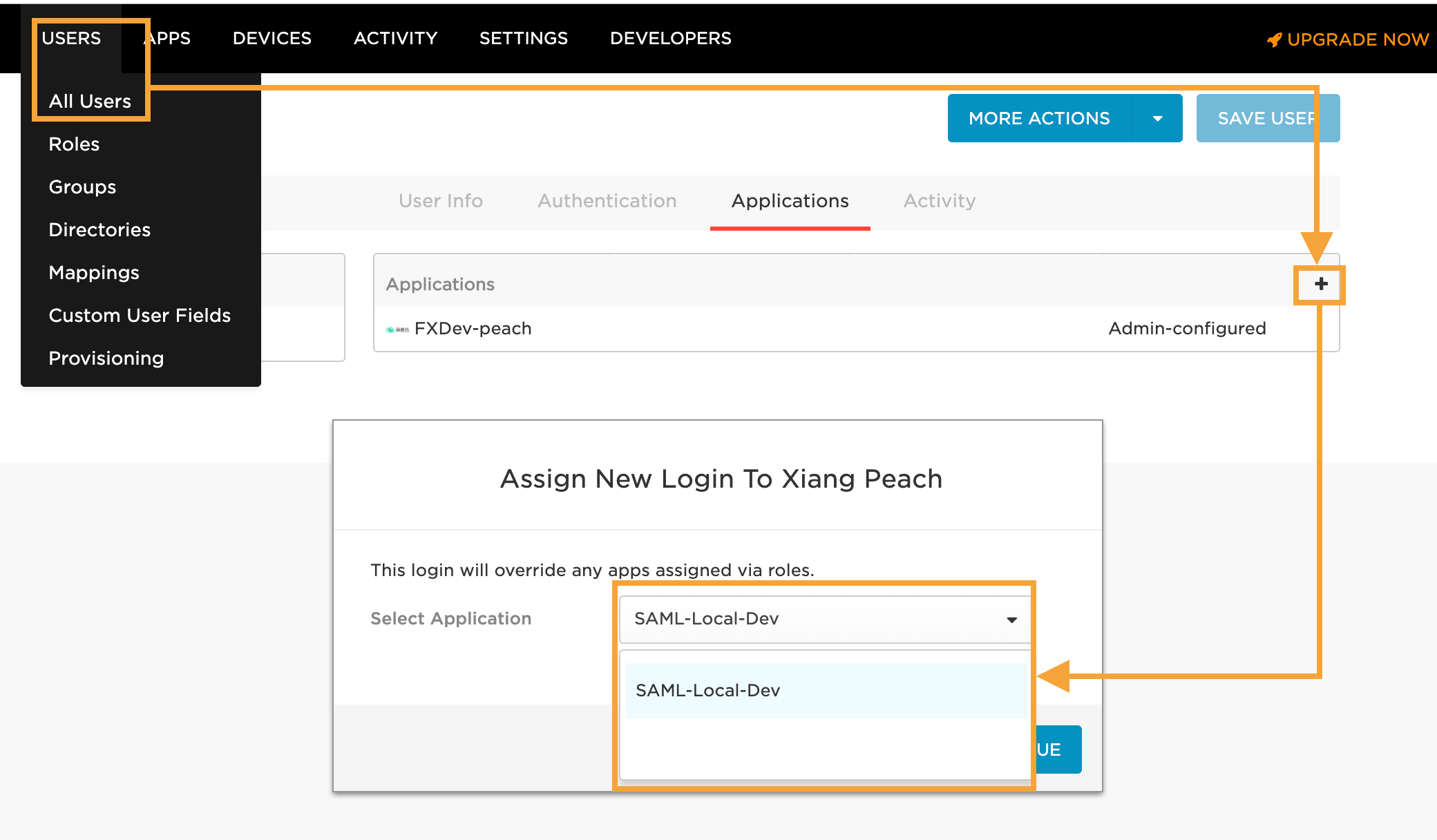

進入 USERS 的點擊 「NEW USER」,添加新的成員;

在更多操作裏爲此成員設定登入密碼。(成員在首次登入的時候需要輸入OneLogin 中的登入密碼)

在更多操作裏爲此成員設定登入密碼。(成員在首次登入的時候需要輸入OneLogin 中的登入密碼)

配置username

在OneLogin 裏找到之前建立的這個應用,然後添加參數username。

SSO 登入

登入頁的設定完成以上操作後,相關成員就可以在移動端或 Web 端通過 SSO 的方式直接登入Jodoo。

- 在登入之前需要先設定好企業帳號URL,成員通過企業帳號URL進行單點登入;

- 首次登入需要輸入認證服務商(如 OneLogin )中的使用者名和密碼。本文以 OneLogin 爲例介紹單點登入配置方式,其他支持 SAML認證協議的身份認證服務商皆可同理配置單點登入。

自行開發對接層

SAML 是一個標準協議,因此開發人員在動手開發前,必須對此協議有一定的瞭解,此處給出官方文件以供參考。

使用者給出的 IdP 必須能夠返回符合標準的 SAMLResponse,其 IdP 的 EntityId 必須與管理員在Jodoo配置的 Issuer 一致,並在 Attribute 段包含一個名爲 username 的屬性,其值對應成員在Jodoo內的編號。此外,IdP 必須返回 RelayState。